Auf dieser Seite können Sie Firewallregeln erstellen, um den Verkehr zu kontrollieren, der das IPv4-Protokoll verwendet. Firewallregeln kontrollieren den Verkehr zwischen internen und externen Netzwerken und schützen das Netzwerk vor nicht autorisiertem Zugriff. Die Appliance bestimmt die Regel, die zugewiesen werden soll, basierend auf der Quell- und Zielzone, die Sie in der Firewallregel konfigurieren. Verwenden Sie diese Seite, um identitätsbasierte Firewallregeln zu erstellen, indem Sie diese Benutzern zuweisen.

-

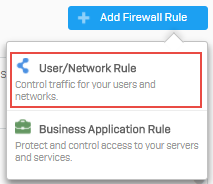

Gehen Sie zu Firewall und klicken Sie auf .

-

Geben Sie die Daten für die Regeleinführung ein.

- Regelname

- Geben Sie einen Namen für die Regel ein.

- Beschreibung

- Geben Sie eine Beschreibung für die Regel ein.

- Position der Regel

- Wählen Sie aus den verfügbaren Optionen die Position der Regel aus.

- Verfügbare Optionen:

-

- Regelgruppe

- Geben Sie die Regelgruppe an, zu der die Firewallregel hinzugefügt werden soll. Sie können auch eine neue Regelgruppe erstellen, indem Sie Neu erstellen aus der Liste auswählen.

- Wenn Sie Automatisch auswählen, wird die Firewallregel zu einer bestehenden Gruppen hinzugefügt, basierend auf dem ersten Treffer beim Regeltyp und Quell-Zielzonen.

- Maßnahme

- Wählen Sie aus den verfügbaren Optionen eine Maßnahme für den Datenverkehr der Regel aus.

- Annehmen: Zugriff zulassen

- Verwerfen: Ohne Benachrichtigung verwerfen

- Ablehnen: Zugriff verweigern (an die Quelle wird die Meldung „ICMP port unreachable“ gesendet)

- Wenn eine Antwort gesendet wird, ist es möglich, dass diese über eine andere Schnittstelle versendet wird als die Anfrage erhalten wurde. Dies hängt von der Routing-Konfiguration der Appliance ab.

- Zum Beispiel: Wenn die Anfrage auf einem LAN-Port über eine gefälschte IP-Adresse empfangen wurde (öffentliche IP-Adresse oder eine IP-Adresse außerhalb des LAN-Netzwerks) und keine bestimmte Route festgelegt ist, sendet die Appliance eine Antwort an diese Hosts über die Standard-Route. Das bedeutet, dass die Antwort über den WAN-Port versendet wird.

-

Geben Sie Details zur Quelle ein.

- Quellzonen

- Wählen Sie, welche Quellzonen dem Benutzer erlaubt sind.

Eine neue Zone kann direkt auf dieser Seite oder über die Seite erstellt werden.

- Quellnetzwerke und -geräte

- Wählen Sie, welche Netzwerke/Geräte dem Benutzer erlaubt sind.

- Ein neuer Netzwerk-Host kann direkt auf dieser Seite oder über die Seite erstellt werden.

- Im geplanten Zeitraum

- Wählen Sie, welcher Zeitplan dem Benutzer erlaubt ist.

- Ein neuer Zeitplan kann direkt auf dieser Seite oder über die Seite erstellt werden.

-

Legen Sie Ziel- und Dienstinformationen fest.

- Zielzonen

- Wählen Sie, welche Zielzonen dem Benutzer erlaubt sind.

- Zielnetzwerke

- Wählen Sie, welche Zielnetzwerke dem Benutzer erlaubt sind.

Ein neuer Netzwerk-Host kann direkt auf dieser Seite oder über die Seite erstellt werden.

- Dienste

- Wählen Sie, welche Dienste dem Benutzer erlaubt sind.

- Ein neuer Dienst kann direkt auf dieser Seite oder über die Seite erstellt werden.

-

Geben Sie Details zur Identität ein. Folgen Sie diesen Schritten, wenn Sie eine Benutzerregel konfigurieren möchten.

- Übereinstimmung mit bekannten Benutzern

- Wählen Sie diese Option, um eine Regel auf Basis der Benutzeridentität zu aktivieren.

- Captive-Portal unbekannten Benutzern anzeigen (nur wenn Übereinstimmung mit bekannten Benutzern ausgewählt ist)

- Aktivieren Sie das Auswahlkästchen um Verkehr von unbekannten Benutzern zuzulassen. Die Captive-Portal-Seite wird dem Benutzer angezeigt. Dort kann er sich anmelden, um auf das Internet zuzugreifen.

- Deaktivieren Sie das Auswahlkästchen um Verkehr von unbekannten Benutzern zu verwerfen.

- Benutzer oder Gruppen (nur wenn Übereinstimmung mit bekannten Benutzern ausgewählt ist)

- Wählen Sie die Benutzer oder Gruppen aus der Liste der verfügbaren Optionen.

- Schließen Sie diese Benutzeraktivität von der Datenverarbeitung aus. (nur wenn Übereinstimmung mit bekannten Benutzern ausgewählt ist)

- Wählen Sie die Option, um Datenverkehrsaktivitäten des Benutzers aus der Datenerfassung auszuschließen. Mit anderen Worten, der Datenverkehr, der von dieser Regel zugelassen wird, wird für den Datentransfer dieses Benutzer nicht erfasst.

- Standardmäßig wird Der Netzwerkdatenverkehr des Benutzers bei der Datenverarbeitung berücksichtigt.

-

Legen Sie Details für Internet-Schadprogramm-/ und Inhaltsscans fest (nur verfügbar wenn die gewählte Maßnahme für den Datenverkehr Annehmen ist).

- HTTP scannen

- Aktiviert das Scannen von HTTP-Verkehr.

- HTTPS entschlüsseln und scannen

- Aktiviert das Entschlüsseln und Scannen von HTTPS-Verkehr.

- Google QUIC blockieren (Quick UDP Internet Connections)

- Verkehr über das QUIC-Protokoll für Google-Dienste deaktivieren.

- Zero-Day-Bedrohungen erkennen mit Sandstorm

- Mittels HTTP oder HTTPS heruntergeladene Dateien zur Analyse an Sandstorm senden. Sandstorm schützt Ihr Netzwerk vor unbekannten und unveröffentlichten Bedrohungen („Zero-Day“-Bedrohungen).

- FTP scannen

- Aktiviert das Scannen von FTP-Verkehr.

-

Legen Sie Details für erweiterte Einstellungen fest (nur verfügbar wenn die gewählte Maßnahme für den Datenverkehr Annehmen ist).

-

Legen Sie die Richtlinien für Benutzeranwendungen fest.

- Angriffsvorbeugung

- Wählen Sie eine IPS-Richtlinie für die Regel aus. Eine neue IPS-Richtlinie kann direkt auf dieser Seite oder über die Seite erstellt werden.

- Traffic-Shaping-Richtlinie

- Die Traffic-Shaping-Richtlinie des Benutzers wird automatisch angewendet, wenn Übereinstimmung mit bekannten Benutzern ausgewählt ist.

- Sie müssen eine Traffic-Shaping-Richtlinie für die Regel auswählen oder eine neue erstellen, wenn Übereinstimmung mit bekannten Benutzern nicht ausgewählt ist.

- Sie können eine neue Richtlinie unter erstellen. Sie können die Richtlinien-Zuordnung festlegen und die Richtlinie nach Bedarf entweder Webkategorien oder Anwendungen zuweisen.

- Internetrichtlinien

- Wählen Sie für die Regel eine Internetrichtlinie aus.

- Eine neue Internetrichtlinie kann direkt auf dieser Seite oder über die Seite erstellt werden.

- Traffic-Shaping-Richtlinie basierend auf Webkategorie übernehmen

-

Klicken, um die Bandbreite für URLs, die der Webkategorie zugeordnet sind, zu beschränken.

- Anwendungsüberwachung

- Wählen Sie für die Regel eine Anwendungsfilter-Richtlinie aus. Eine neue Anwendungsfilter-Richtlinie kann direkt auf dieser Seite oder über die Seite erstellt werden.

- Anwendungsbasierte Traffic-Shaping-Richtlinie übernehmen

- Klicken, um die Bandbreite für Anwendungen, die in der Anwendungskategorie zugeordnet sind, zu beschränken.

-

Einstellungen der synchronisierten Sicherheit konfigurieren.

- Minimal zulässige Quell-HBs

- Wählen Sie, welchen Systemzustand eine Quell-Appliance mindestens besitzen muss, um mit dieser Richtlinie übereinzustimmen. Der Integritätsstatus kann entweder Grün, Gelb oder Keine Beschränkung sein. Wenn ein Statuskriterium nicht eingehalten wird, werden die in dieser Regel definierten Berechtigungen und Zugriffsrechte dem Benutzer nicht gewährt.

- Clients ohne Heartbeat blockieren

- Mit Heartbeat kompatible Geräte können so konfiguriert werden, dass sie Informationen zu ihrem Status in definierten Intervallen versenden. Diese werden Herzschlag (Heartbeat) genannt.

- Auf Basis dieser Informationen können Sie den Zugriff eines Geräts, von dem der Datenverkehr stammt, auf bestimmte Dienste und Netzwerke beschränken.

Aktivieren/deaktivieren Sie die Option, um die Versendung von Heartbeats erforderlich zu machen.

- Minimal zulässige Ziel-HBs (nicht verfügbar wenn als einzige Geschützte Zone WAN ausgewählt ist)

- Wählen Sie, welchen Systemzustand eine Ziel-Appliance mindestens besitzen muss, um mit dieser Richtlinie übereinzustimmen. Der Integritätsstatus kann entweder Grün, Gelb oder Keine Beschränkung sein. Wenn ein Statuskriterium nicht eingehalten wird, werden die in dieser Regel definierten Berechtigungen und Zugriffsrechte dem Benutzer nicht gewährt.

Hinweis: Sie können die Option verwenden, wenn Sie mehrere Zonen zusammen mit WAN ausgewählt haben.

- Anfrage zu einem Ziel ohne Heartbeat blockieren (nicht verfügbar wenn als einzige Zielzone WAN ausgewählt ist)

- Mit Heartbeat kompatible Geräte können so konfiguriert werden, dass sie Informationen zu ihrem Status in definierten Intervallen versenden. Diese werden Herzschlag (Heartbeat) genannt.

- Basierend auf dieser Information können Sie Anfragen zu Richtungen blockieren, die keinen Heartbeat senden.

Aktivieren/deaktivieren Sie die Option, um die Versendung von Heartbeats erforderlich zu machen.

Hinweis: Sie können die Option verwenden, wenn Sie mehrere Zonen zusammen mit WAN ausgewählt haben.

-

Geben Sie NAT- und Routing-Details ein.

- Quelladresse umschreiben (Maskieren)

- Wählen Sie aus, ob Sie die Quelladresse umschreiben oder die NAT-Richtlinie festlegen möchten.

- Standard: Deaktiviert

- Gatewayspezifische Standard-NAT-Richtlinie verwenden (nur verfügbar wenn Maskieren ausgewählt ist)

- Auswählen, um die Standard-NAT-Richtlinie durch eine gatewayspezifische Richtlinie zu überschreiben.

- Standard-NAT-Richtlinie durch eine gatewayspezifische Richtlinie überschreiben (nur verfügbar wenn Gatewayspezifische Standard-NAT-Richtlinie verwenden ausgewählt ist)

- Wählen Sie diese Option, um einen Gateway und eine dazugehörige NAT-Richtlinie festzulegen. Es können mehrere Gateways und NAT-Richtlinien hinzugefügt werden.

- Ausgehende Adresse verwenden (nur verfügbar wenn Quelladresse umschreiben ausgewählt ist.

- Wählen Sie, welche NAT-Richtlinie angewendet werden soll. Nutzen Sie die Liste der verfügbaren NAT-Richtlinien.

- Eine neue NAT-Richtlinie kann direkt auf dieser Seite oder über die Seite erstellt werden.

- Standard: MASQ

MASQ (Schnittstellen-Standard-IP)- Die IP-Adresse der Zielzone wie unter konfiguriert wird anstelle der (Schnittstellen-Standard-IP) angezeigt, wenn eine einzelne Zielzone ausgewählt ist.

- (Schnittstellen-Standard-IP) wird angezeigt, wenn mehrere Zielzonen ausgewählt sind.

- Primäres Gateway

- Legen Sie das primäre Gateway fest oder fügen Sie einen Gateway-Host auf der Seite selbst an. Diese Option ist nur anwendbar, wenn mehr als ein Gateway definiert wurden.

Hinweis: Wenn das Gateway gelöscht wird, zeigt Primäres Gateway WAN-Link Lastverteilung für die WAN Zielzone an und Keine für andere Zonen. In diesem Fall trifft die Firewall keine Routing-Entscheidungen.

- Backup-Gateway

- Geben Sie das Backup-Gateway an. Diese Option ist nur anwendbar, wenn mehr als ein Gateway definiert wurden.

Hinweis: Wenn das Gateway gelöscht wird, zeigt das Backup-Gateway Keine an.

- DSCP-Markierung

- Wählen Sie die DSCP-Markierung.

- DSCP (DiffServ Code Point) klassifiziert den Strom der Pakete bei Eintritt in das lokale Netzwerk je nach QoS. Der Strom wird über fünf Elemente definiert: IP-Adresse der Quelle, IP-Adresse des Ziels, Quellport, Zielport und Transportprotokoll.

-

Definieren Sie die Protokollierungsoptionen für den Datenverkehr der Benutzeranwendung.

- Firewallverkehr protokollieren

- Wählen Sie die Option, um die Protokollierung des zugelassenen und abgewiesenen Datenverkehrs zu aktivieren.

-

Klicken Sie auf Speichern.