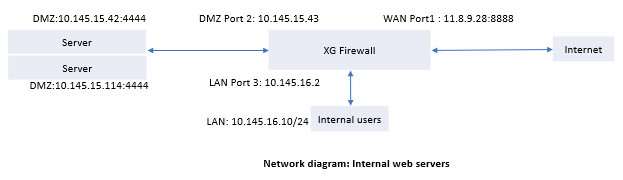

DNAT-Netzwerkdiagramm

Ziel-NAT wird in der Regel verwendet, um eingehenden Datenverkehr zu übersetzen, der an den WAN-IP-Adressen ankommt. Die folgenden Netzwerkinformationen sind zur Veranschaulichung:

- IP-Adresse von Webservern vor NAT: 11.8.9.28

- IP-Adressen von Webservern nach NAT: 10.145.15.42, 10.145.15.114

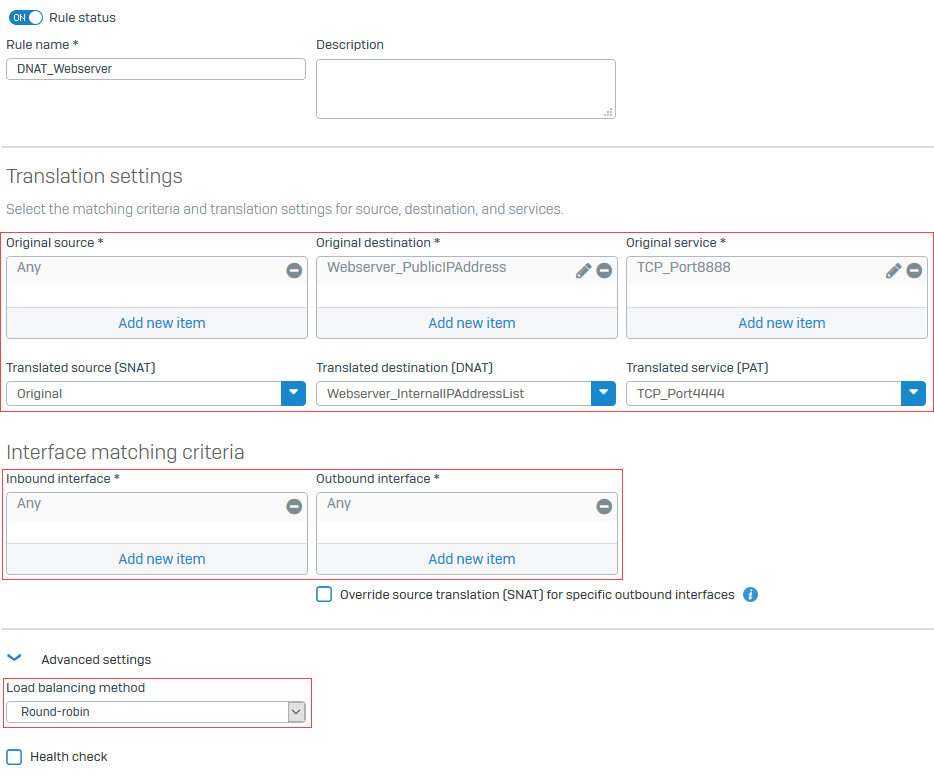

In diesem Beispiel haben Sie Folgendes angegeben:

- Ziel-NAT von externer Quelle zu internen Webservern mit Portübersetzung: Alle an öffentliche IP-Adresse von Webserver (11.8.9.28) übersetzt zu Webserver interne IP-Liste (10.145.15.42, 10.145.15.114) mit Port-Übersetzung von TCP 8888 zu TCP 4444.

- Loopback-Regel zur Übertragung des Datenverkehrs von der internen Quelle auf interne Webserver: Netzwerk-LAN (10.145.16.10/24 ) an öffentliche IP-Adresse von Webserver (11.8.9.28) übersetzt zu Webserver interne IP-Liste (10.145.15.42, 10.145.15.114) mit Port-Übersetzung von TCP 8888 zu TCP 4444.

- Reflexive Regel zur Übertragung des Datenverkehrs vom Webserver auf externe und interne Ziele: Webserver interne IP-Liste (10.145.15.42, 10.145.15.114) an Alle.

- Lastverteilungsmethode für die Webserver.

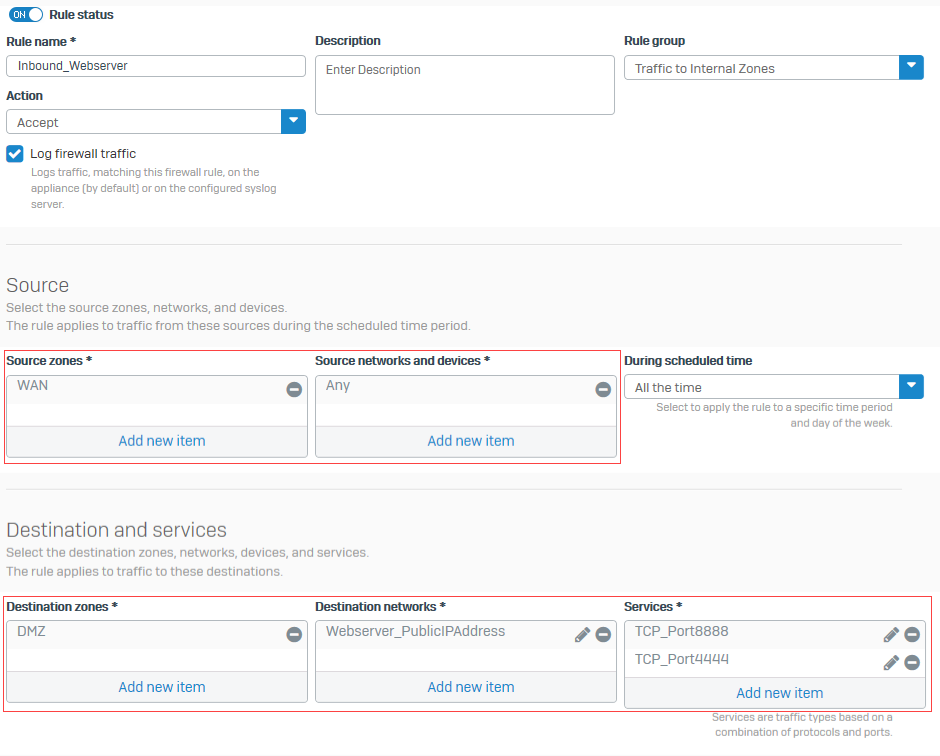

- Firewallregel, um Datenverkehr von externen Netzwerken zu den internen Webservern in der DMZ zuzulassen.

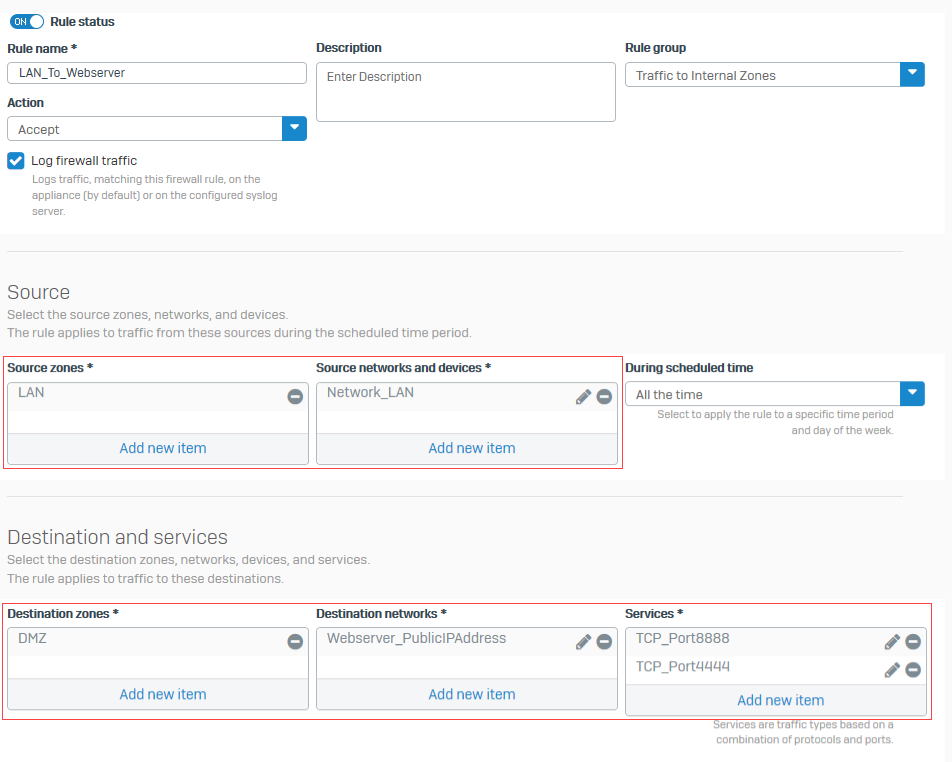

- Firewallregel, um Datenverkehr von einem internen Netzwerk zu den internen Webservern zuzulassen.

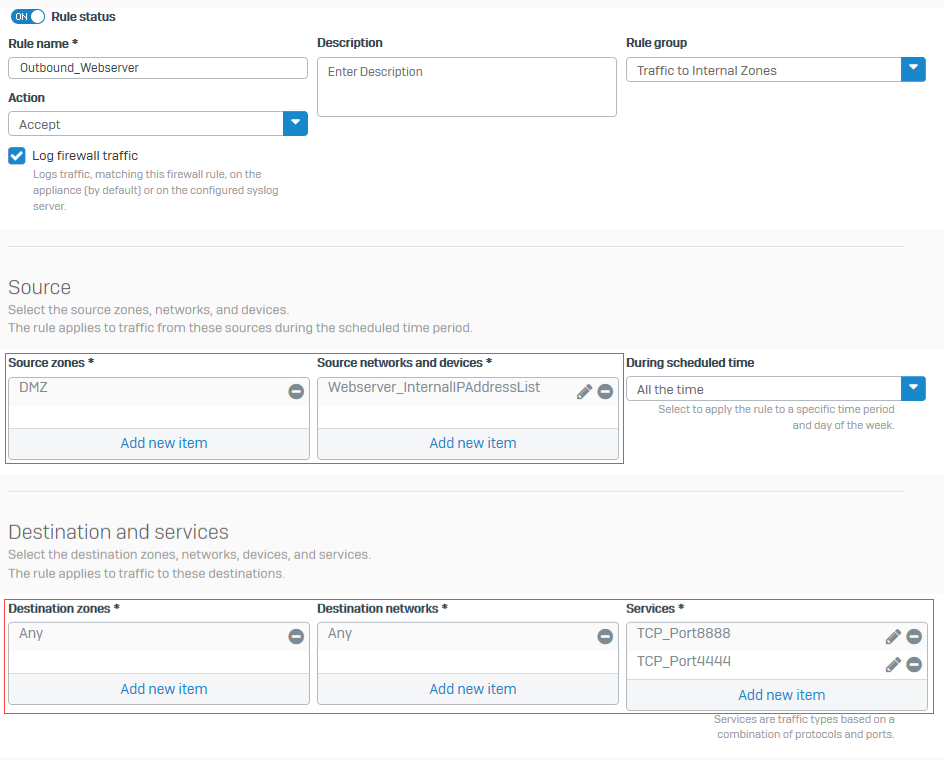

- Firewallregel, um Datenverkehr von den internen Webservern zu einem beliebigen Netzwerk zuzulassen.