Zertifikatsignierungsanforderung (CSR) erzeugen

Wenn Sie die CSR an eine Zertifizierungsstelle senden, stellt die Zertifizierungsstelle ein Zertifikat basierend auf diesen Details aus.

- Gehen Sie zu Zertifikate und klicken Sie auf Hinzufügen.

-

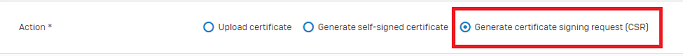

Für Maßnahme wählen Sie Zertifikatsignierungsanforderung (CSR) erzeugen.

Die Option zum Erzeugen der CSR auf XG Firewall ist unten dargestellt.

-

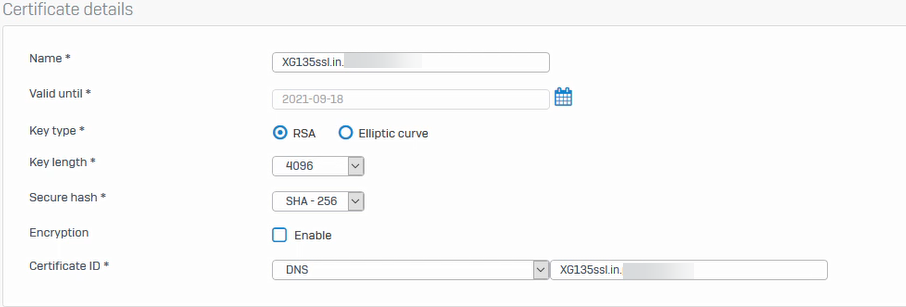

Legen Sie die Zertifikat-Details fest.

Name

Beschreibung

Name

Geben Sie einen Namen ein.

Gültig bis

Legen Sie die Gültigkeitsdauer des Zertifikats fest.

Schlüsseltyp

Wählen Sie aus:

- RSA

- Elliptic Curve

Schlüssellänge

Wenn Sie den Schlüsseltyp auf RSA gesetzt haben, wählen Sie die Schlüssellänge aus. Sie entspricht der Anzahl an Bits, aus denen der Schlüssel besteht.

Längere Schlüssel bieten mehr Sicherheit, aber es dauert länger, Daten zu ver- oder entschlüsseln.

Curve-Name

Wenn Sie den Schlüsseltyp auf Elliptic Curve gesetzt haben, wählen Sie den Kurvennamen aus.

Wählen Sie secp521r1 nicht für Websites und die XG Firewall Web-Admin-Oberfläche aus. Eine Version von Google Chrome unterstützt die Kurve auf bestimmten Betriebssystemen nicht.

Sicherer Hash

Wählen Sie den Algorithmus aus der Liste aus.

Schlüsselverschlüsselung

Wählen Sie Schlüsselverschlüsselung aus, wenn Sie den privaten Schlüssel verschlüsseln wollen.

Kennwort/PSK

Wenn Sie Schlüsselverschlüsselung auswählen, geben Sie ein Kennwort oder einen vorinstallierten Schlüssel ein, und bestätigen Sie die Eingabe erneut.

Zertifikats-ID

Wählen Sie den Typ der Zertifikat-ID aus, um das Gerät zu identifizieren, und geben Sie die ID an.

- DNS: Geben Sie den Domänennamen ein. Der Name muss sich in die IP-Adresse in den DNS-Einträgen auflösen.

- IP-Adresse. Verwenden Sie diese Option, wenn Sie eine öffentliche IP-Adresse verwenden wollen, die Sie besitzen.

- E-Mail: E-Mail-Adresse des Ansprechpartners.

- DER ASN1 DN (X.509): Verwenden Sie diese Option, wenn Sie ein digitales Zertifikat wünschen.

Ein Beispiel für Zertifikatdetails wird unten angezeigt. Sie müssen Daten für Ihre eigene Domäne eingeben.

-

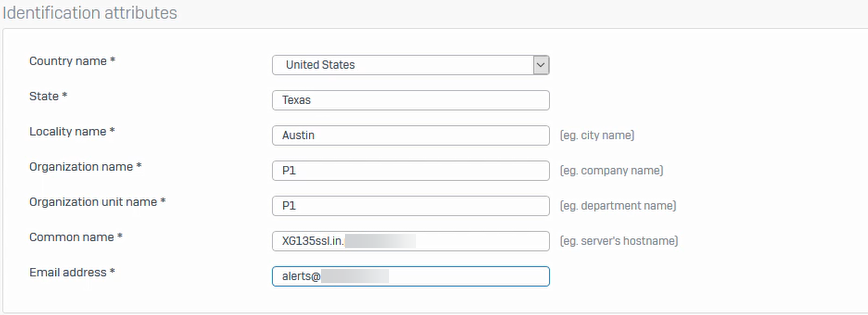

Legen Sie die Identifizierungsmerkmale fest.

Name

Beschreibung

Name des Landes

Wählen Sie das Land, in dem die Appliance eingesetzt wird.

Staat

Das Bundesland/die Provinz innerhalb des Landes.

Name des Standorts

Name des Stadt.

Organisationsname

Name des Zertifikatinhabers. Beispiel: Sophos Group

Name der Unternehmenseinheit

Geben Sie den Namen der Abteilung an, der das Zertifikat zugeordnet werden soll. Beispiel: Marketing

Allgemeiner Name

Allgemeiner Name oder FQDN. Beispiel: marketing.sophos.com

E-Mail-Adresse

E-Mail-Adresse des Ansprechpartners.

Beispiel-ID-Merkmale werden unten angezeigt. Sie müssen Details für Ihre eigene Organisation eingeben.

- Klicken Sie auf Speichern.

-

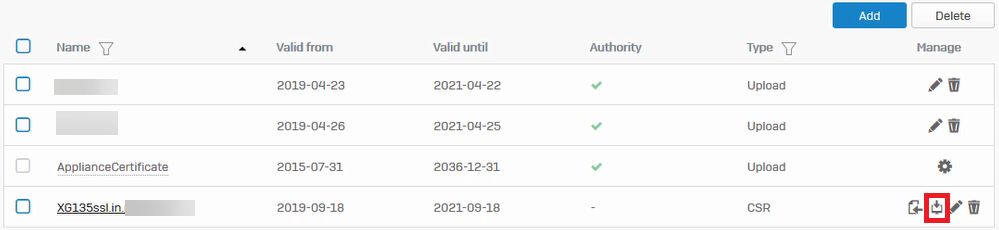

Laden Sie die CSR über die Herunterladen-Schaltfläche herunter.

Die Herunterladen-Schaltfläche ist unten hervorgehoben.

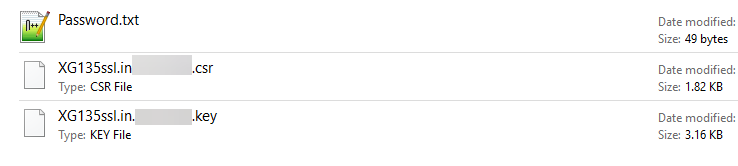

Das heruntergeladene CSR-Paket sollte Folgendes enthalten:

- CSR im .csr-Format.

- Privaten Schlüssel im .key-Format.

- Kennwort im .txt-Format.

Der Inhalt der CSR wird unten angezeigt. Ihre eigenen Dateinamen stimmen mit denen überein, die Sie zuvor im Abschnitt „Zertifikatdetails“ eingegeben haben.