Die Protokollierung von ungültigem Datenverkehr ist standardmäßig für XG Firewall aktiviert.

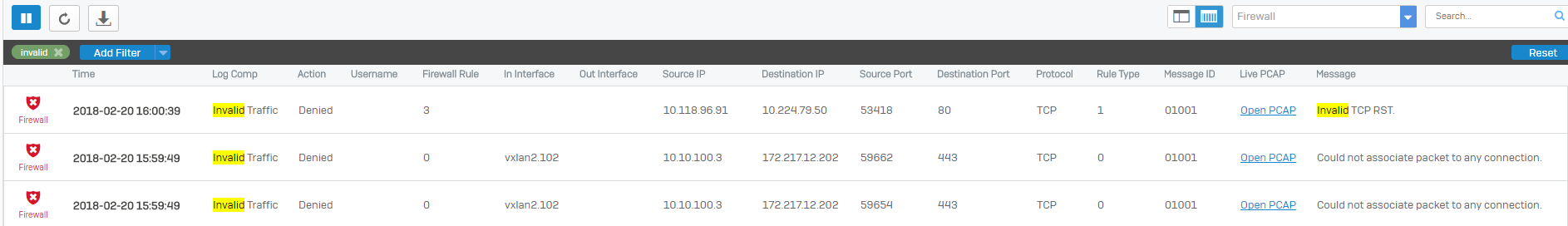

Fälle von ungültigem Datenverkehr werden in der Protokollansicht angezeigt. Der folgende Screenshot zeigt einige Beispiele:

XG Firewall verwendet ein Verbindungsverfolgungssystem (conntrack). Dieses System verfolgt alle TCP-Sitzungen durch XG Firewall (sowie einige UDP- und ICMP-Sitzungen).

TCP verwendet Flags, um den Status einer offenen Verbindung zu steuern. Üblicherweise verwendet es die folgenden Flags:

SYN (Synchronisation): Eine Aufforderung zur Synchronisierung.SYN-ACK (Synchronisierungsbestätigung): Bestätigt die Aufforderung und stellt Verbindungsparameter zwischen den Geräten her.ACK (Bestätigung): Bestätigt, dass die Verbindungsvereinbarung akzeptiert wurde und dass die Verbindung nun hergestellt wurde. An diesem Punkt kann die Datenübertragung beginnen.PSH (Push): Sendet Daten sofort.FIN (Ende): Aufforderung zum Beenden der Sitzung. Die Verbindung wird geschlossen, wenn beide Geräte dies akzeptieren.RST (Zurücksetzen): Schließt die Sitzung, ohne auf eine Antwort zu warten. Dies kann daran liegen, dass ein unerwartetes Paket empfangen wurde.XG Firewall prüft die Datenpakete auf Conntrack-Einträge. Verbindungseinträge werden erzeugt, wenn Pakete zur Verbindungsinitialisierung gesendet werden, z.B. TCP-, SYN- oder ICMP-Echoaufforderungen.

Wenn ein Benutzer ein Paket sendet, das nicht mit einer aktuellen Verbindung übereinstimmt, protokolliert XG Firewall dies als Fall von ungültigem Datenverkehr.

Alle Firewalls verwerfen mehrere TCP RST- und TCP FIN-Pakete, um Angriffe zu verhindern. XG Firewall verwirft diese Pakete und zeichnet sie als Fälle von ungültigem Datenverkehr auf.

Sie sollten Ihre Fälle von ungültigem Datenverkehr prüfen, wenn Sie Probleme mit der Erreichbarkeit oder Verbindung haben.

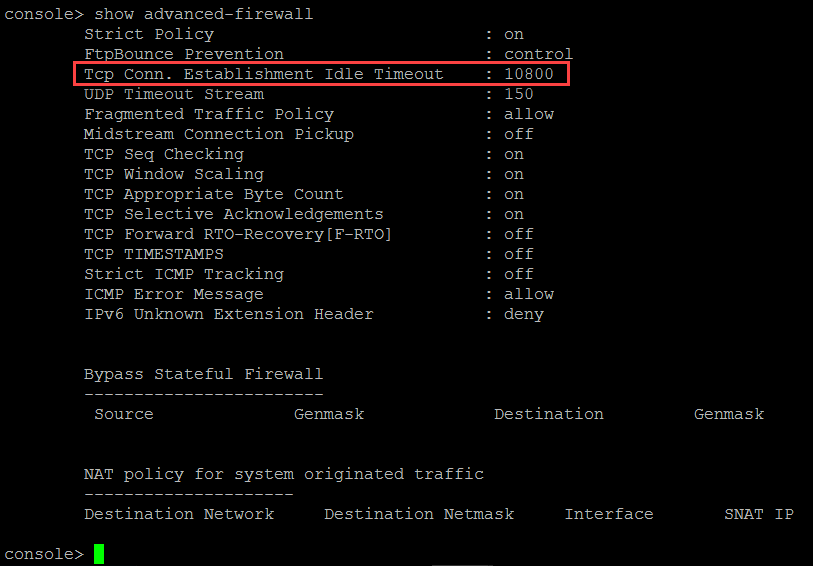

Tcp Connection Establishment Idle Timeout beträgt standardmäßig 10.800 Sekunden (3 Stunden). Nach 3 Stunden Leerlaufzeit laufen die Conntrack-Einträge ab. Wenn ein Benutzer dann ein Paket sendet, stimmt es mit keiner Verbindung in der Conntrack-Tabelle überein. XG Firewall verwirft das Paket und protokolliert es als Fall von ungültigem Datenverkehr.

Um den Wert von Tcp Connection Establishment Idle Timeout zu überprüfen, gehen Sie folgendermaßen vor:

Dieser Screenshot zeigt den Wert für Tcp Connection Establishment Idle Timeout.

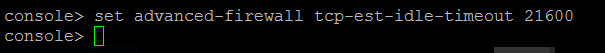

Sie können die Anzahl der protokollierten Fälle von ungültigem Datenverkehr reduzieren, indem Sie den Wert für Tcp Connection Establishment Idle Timeout erhöhen. Sie können beispielsweise das Zeitlimit auf 6 Stunden (21.600 Sekunden) erhöhen.

set advanced-firewall tcp-est-idle-timeout 21600