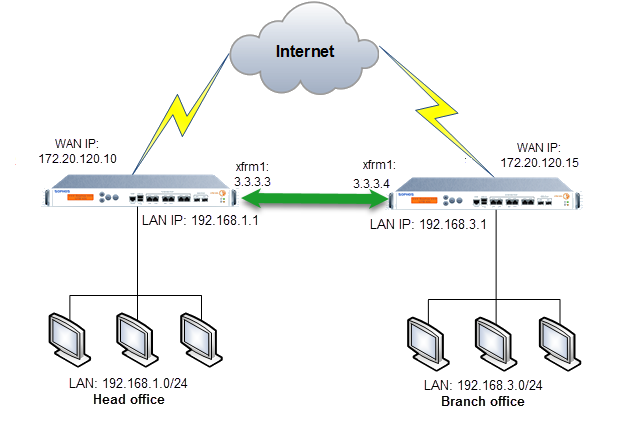

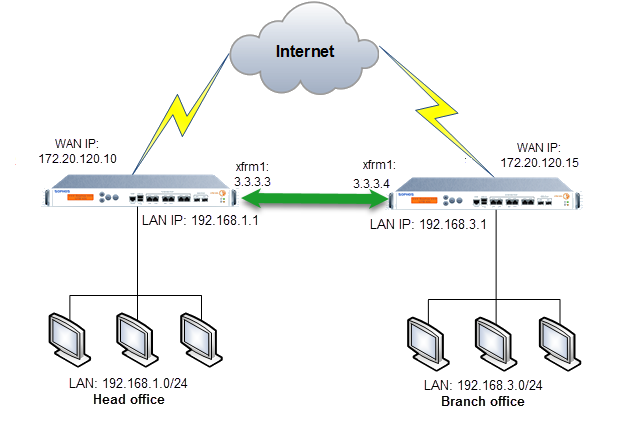

Netzwerkdiagramm routen-basiertes VPN

Sie wollen ein routen-basiertes VPN (RBVPN) zwischen der Zentrale (HO) und der Zweigstelle (BO) erstellen und ausrollen, wobei Datenverkehr in beide Richtungen zulässig ist.

In diesem Szenario initiiert die Zweigstelle die Verbindung. Sie verwenden IPv4, das IPsec-Profil ist IKEv2 und Sie verwenden RSA-Schlüssel für die Authentifizierung. Sie fügen eine statische Route hinzu.

Das müssen Sie tun:

Sie können auch Ihre Verbindung überprüfen.

Wenn Sie jedoch dynamisches DNS (DDNS) in der XG Firewall der Zentrale konfigurieren, kann die Appliance in der Zentrale die Verbindung initiieren. Weitere Informationen finden Sie unter Hinzufügen eines dynamischen DNS-Anbieters.

Erstellen Sie Hosts für die Zentrale und das Netzwerk der Zweigstelle.

Gehen Sie zu IPsec-Richtlinien und stellen Sie sicher, dass Dead Peer Detection aktiviert ist. Wir empfehlen Ihnen, eine der folgenden Aktionen auszuwählen, wenn die Gegenstelle (Zweigstelle) nicht erreichbar ist:

Die xfrm-Schnittstelle ist eine virtuelle Tunnelschnittstelle, die XG Firewall auf der WAN-Schnittstelle erstellt, wenn Sie eine routen-basierte VPN-Verbindung einrichten.

Erstellen Sie Firewallregeln für eingehenden und ausgehenden VPN-Datenverkehr.

Erstellen Sie Hosts für die Zweigstelle und das Netzwerk der Zentrale.

| Option | Bezeichnung |

|---|---|

|

Name |

LAN_Filiale |

|

Typ |

Netzwerk |

|

IP-Adresse |

192.168.3.0 |

|

Subnetz |

/24 (255.255.255.0) |

| Option | Bezeichnung |

|---|---|

|

Name |

LAN_Zentrale |

|

Typ |

Netzwerk |

|

IP-Adresse |

192.168.1.0 |

|

Subnetz |

/24 (255.255.255.0) |

Gehen Sie zu IPsec-Richtlinien und stellen Sie sicher, dass Dead Peer Detection aktiviert ist. Wählen Sie die folgende Aktion aus, die ausgeführt werden soll, wenn die Gegenstelle (Zentrale) nicht erreichbar ist: Neu initiieren.

Die xfrm-Schnittstelle ist eine virtuelle Tunnelschnittstelle, die XG Firewall auf der WAN-Schnittstelle erstellt, wenn Sie eine routen-basierte VPN-Verbindung einrichten.

Erstellen Sie Firewallregeln für eingehenden und ausgehenden VPN-Datenverkehr.

| Option | Bezeichnung |

|---|---|

|

Regelname |

Eingehend_zulassen |

|

Quellzonen |

VPN |

|

Quellnetzwerke und Geräte |

LAN_Zentrale |

|

Zielzonen |

LAN |

| Zielnetzwerke |

LAN_Filiale |

| Option | Bezeichnung |

|---|---|

|

Regelname |

Ausgehend_zulassen |

|

Quellzonen |

LAN |

|

Quellnetzwerke und Geräte |

LAN_Filiale |

|

Zielzonen |

VPN |

| Zielnetzwerke |

LAN_Zentrale |

| Option | Bezeichnung |

|---|---|

|

Ziel-IP/Netzmaske |

192.168.1.0/24 |

|

Schnittstelle |

xfrm1-3.3.3.4 |

Gehen Sie von der Zentrale aus folgendermaßen vor:

Wählen Sie zur weiteren Fehlerbehebung die ID der Firewallregel aus, und wählen Sie Firewallregel filtern aus. Dadurch wird die Firewallregel in der Web-Admin-Oberfläche geöffnet, in der Sie Ihre Einstellungen überprüfen können.