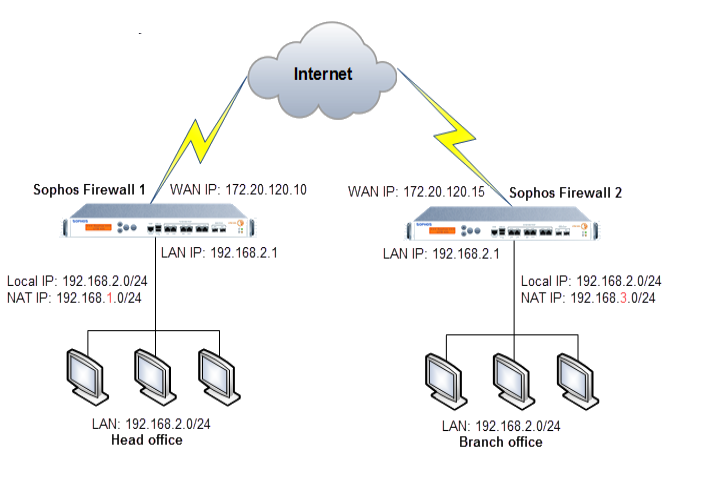

XG Firewall 1 konfigurieren

Konfigurieren Sie die erste XG Firewall so, dass NAT-Datenverkehr über die Standort-zu-Standort-Verbindung übersetzt wird.

-

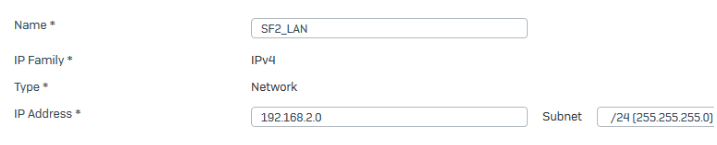

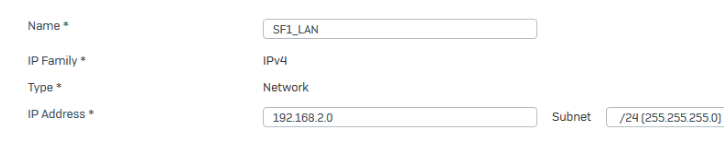

Gehen Sie zu Hosts und Dienste > IP-Host, wählen Sie Hinzufügen aus und erstellen Sie das lokale LAN.

-

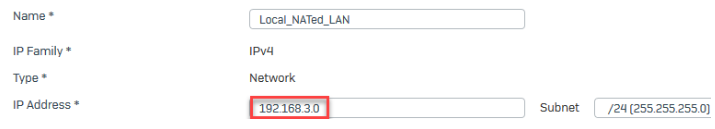

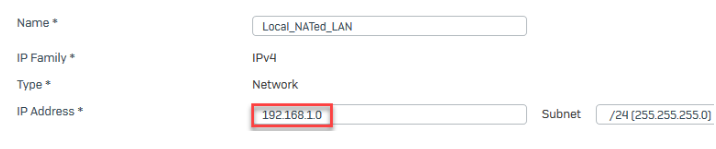

Gehen Sie zu Hosts und Dienste > IP-Host, wählen Sie Hinzufügen aus und erstellen Sie das lokale NAT-übersetzte LAN.

-

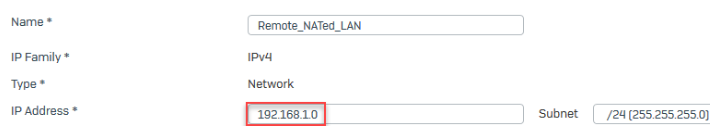

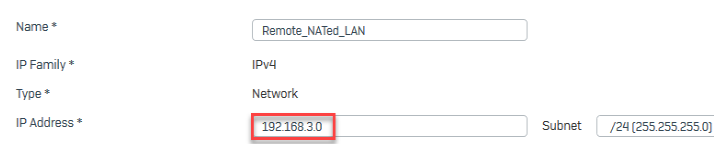

Gehen Sie zu Hosts und Dienste > IP-Host, wählen Sie Hinzufügen aus und erstellen Sie das entfernte, mit NAT übersetzte LAN.

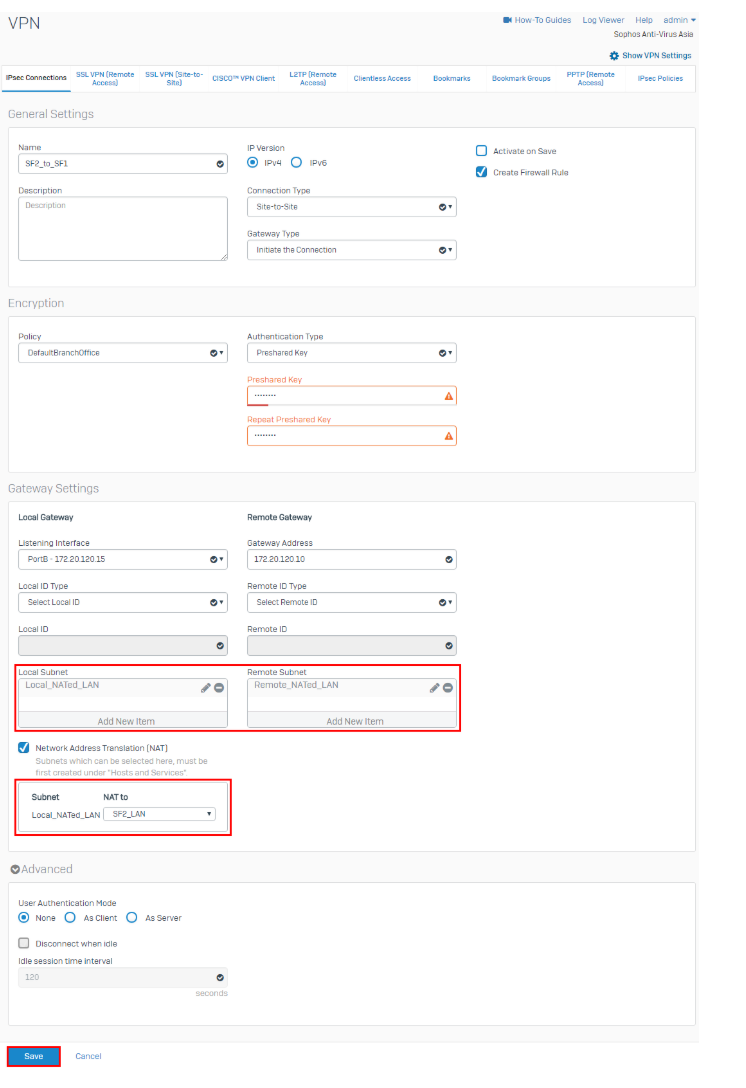

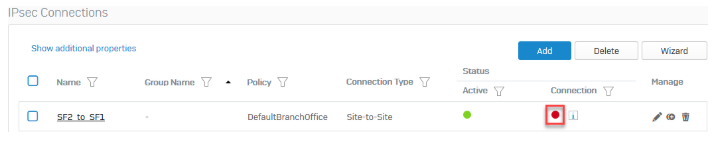

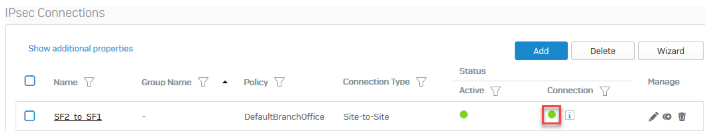

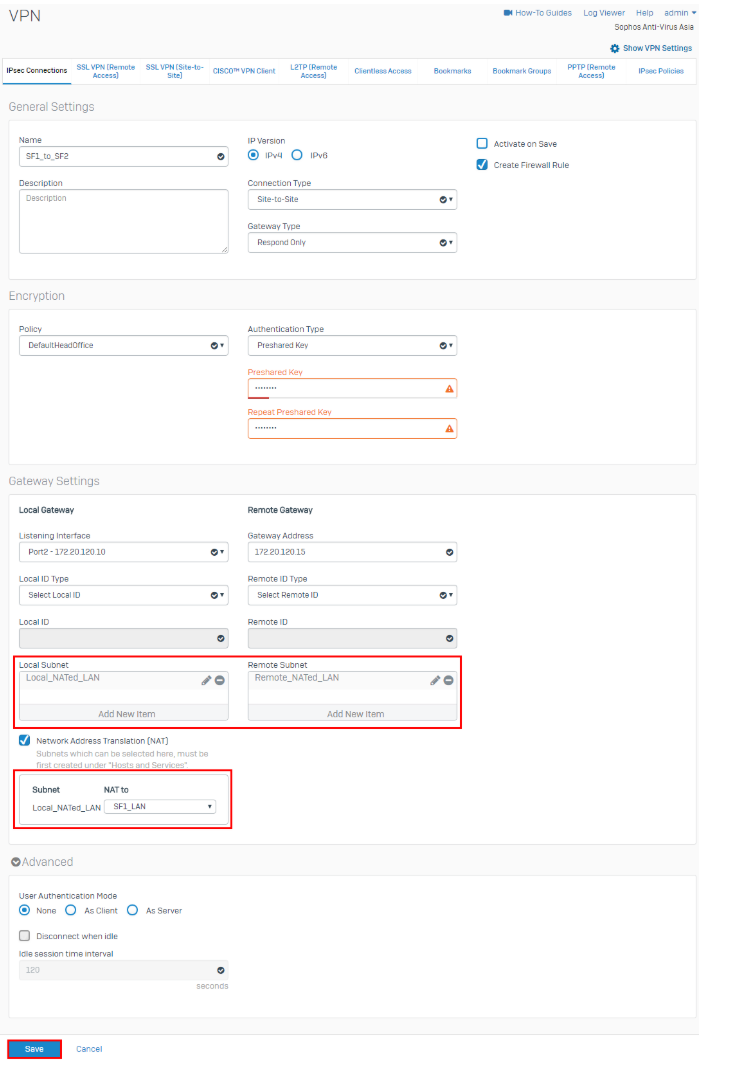

- Gehen Sie zu VPN > IPsec-Verbindungen und klicken Sie auf Hinzufügen.

-

Konfigurieren Sie die IPsec-Verbindung mithilfe der folgenden Parameter:

- Klicken Sie auf Speichern.

-

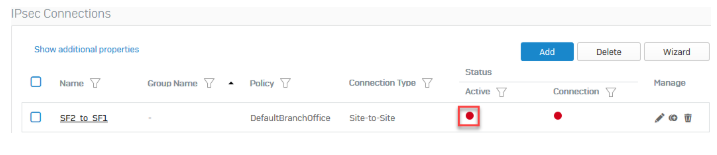

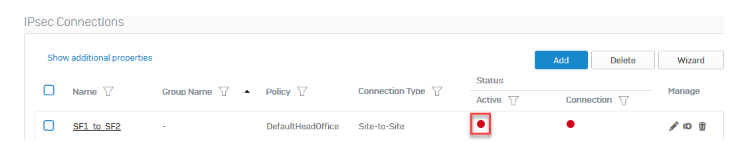

Klicken Sie auf die Statusanzeige (

), um die Verbindung zu aktivieren.

), um die Verbindung zu aktivieren.

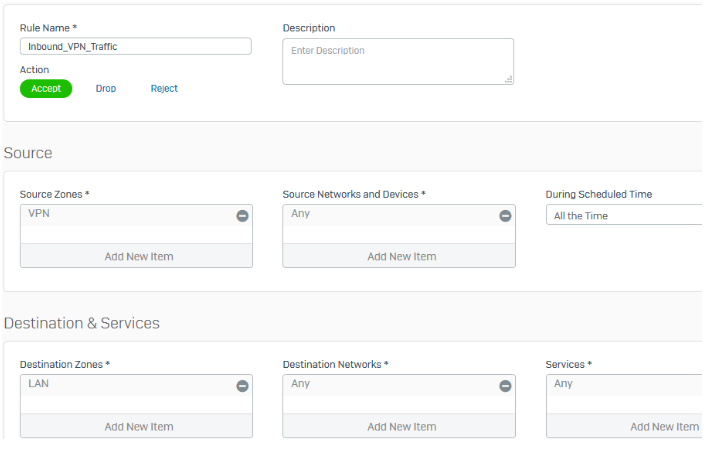

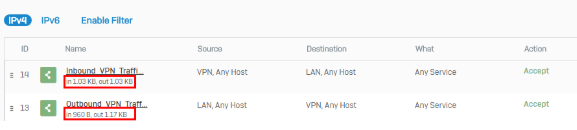

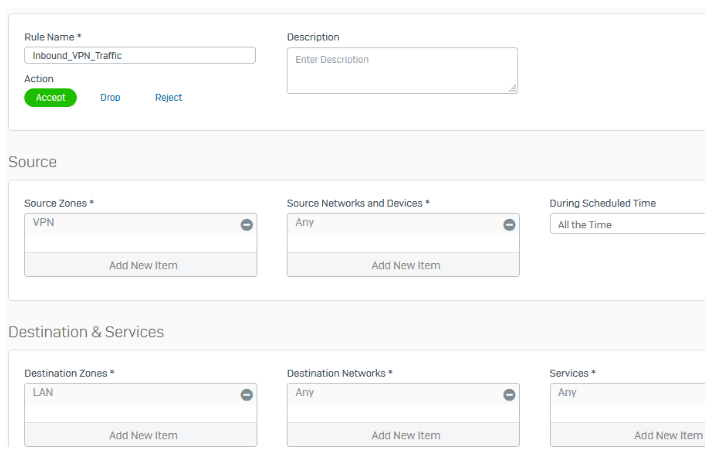

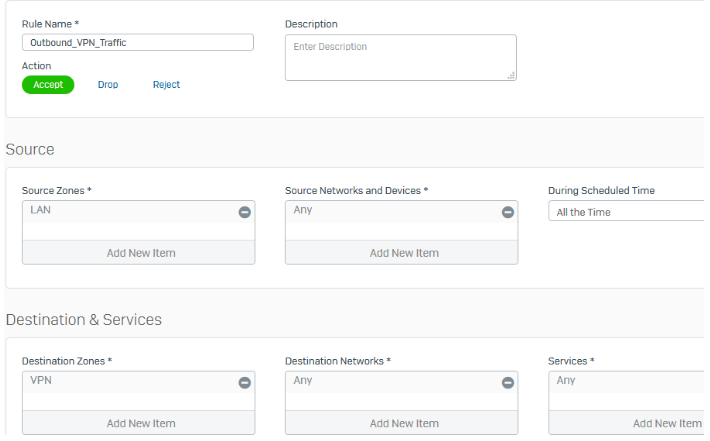

- Gehen Sie zu Regeln und Richtlinien > Firewallregeln und klicken Sie auf Firewallregel hinzufügen.

-

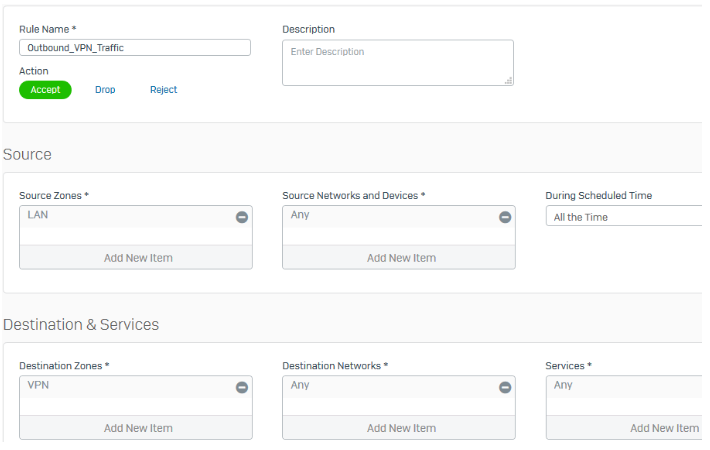

Erstellen Sie zwei Regeln, wie unten gezeigt:

Eine Regel, die eingehenden Datenverkehr zulässt.

Eine Regel, die ausgehenden Datenverkehr zulässt.

Anmerkung Stellen Sie sicher, dass die VPN-Regeln der Firewall ganz oben in der Liste der Firewallregeln stehen.

Anmerkung Stellen Sie sicher, dass die VPN-Regeln der Firewall ganz oben in der Liste der Firewallregeln stehen.