Was ist passiert?

Sophos erhielt am 22. April 2020 um 20:29 UTC einen Bericht über eine XG Firewall mit einem verdächtigen Feldwert, der in der Verwaltungsoberfläche sichtbar ist. Sophos leitete eine Untersuchung ein und es wurde festgestellt, dass es sich bei dem Vorfall um einen Angriff auf physische und virtuelle XG Firewall handelt. Der Angriff betraf Systeme, die entweder mit der Verwaltungsschnittstelle (HTTPS-Administrationsdienst) oder dem Benutzerportal konfiguriert waren, das in der WAN-Zone offengelegt wurde. Darüber hinaus waren auch Firewalls betroffen, die manuell so konfiguriert waren, dass ein Firewall-Service (z.B. SSL-VPN) der WAN-Zone ausgesetzt war, der denselben Port wie das Verwaltungs- oder Benutzerportal nutzt. Zur Referenz: Die Standardkonfiguration der XG-Firewall sieht vor, dass alle Dienste auf eindeutigen Ports arbeiten.

Der Angriff nutzte eine zuvor unbekannte Pre-Auth-SQL-Injection-Schwachstelle, um Zugang zu XG-Geräten zu erhalten. Sie wurde entwickelt, um XG Firewall-residente Daten zu erfiltrieren. Kunden mit betroffenen Firewalls sollten annehmen, dass die Daten kompromittiert wurden. Die für jede betroffene Firewall exfiltrierten Daten umfassen alle lokalen Benutzernamen und gehashten Kennwörter aller lokalen Benutzerkonten. Dazu gehören z. B. lokale Geräteadministratoren, Benutzerportalkonten und Konten, die für den Remote-Zugriff verwendet werden. Passwörter, die mit externen Authentifizierungssystemen wie Active Directory (AD) oder LDAP verbunden sind, wurden nicht kompromittiert.

Einen Ausführlicher Artikel zu dem Angriff von Trojaner „Asnarök“ hier.

Welche Firmware-Versionen der XG-Firewall (SFOS) waren betroffen?

Die Schwachstelle betraf alle Versionen der XG-Firewall-Firmware sowohl auf physischen als auch auf virtuellen Firewalls. Alle unterstützten Versionen der XG-Firewall-Firmware / SFOS erhielten den Hotfix (SFOS 17.0, 17.1, 17.5, 18.0). Kunden, die ältere Versionen von SFOS verwenden, können sich durch ein sofortiges Upgrade auf eine unterstützte Version schützen.

Wie hat Sophos reagiert?

Sophos begann sofort mit einer Untersuchung, bei der die mit dem Angriff verbundenen Artefakte abgerufen und analysiert wurden. Nachdem die Komponenten und Auswirkungen des Angriffs ermittelt wurden, stellte Sophos ein Hotfix für alle unterstützten XG Firewall/SFOS-Versionen bereit. Dieser Hotfix beseitigte die SQL-Injection-Schwachstelle.

Nach der Analyse der Komponenten und der Absicht des Angriffs veröffentlichte Sophos einen Uncut-Artikel aus den SophosLabs mit dem Titel „Asnarok“-Trojaner, der auf Firewalls abzielt

Wurde meine XG-Firewall kompromittiert?

Der von Sophos eingesetzte Hotfix für die XG-Firewall enthält eine Meldung auf der XG-Verwaltungsoberfläche, die anzeigt, ob eine bestimmte XG-Firewall von diesem Angriff betroffen war oder nicht.

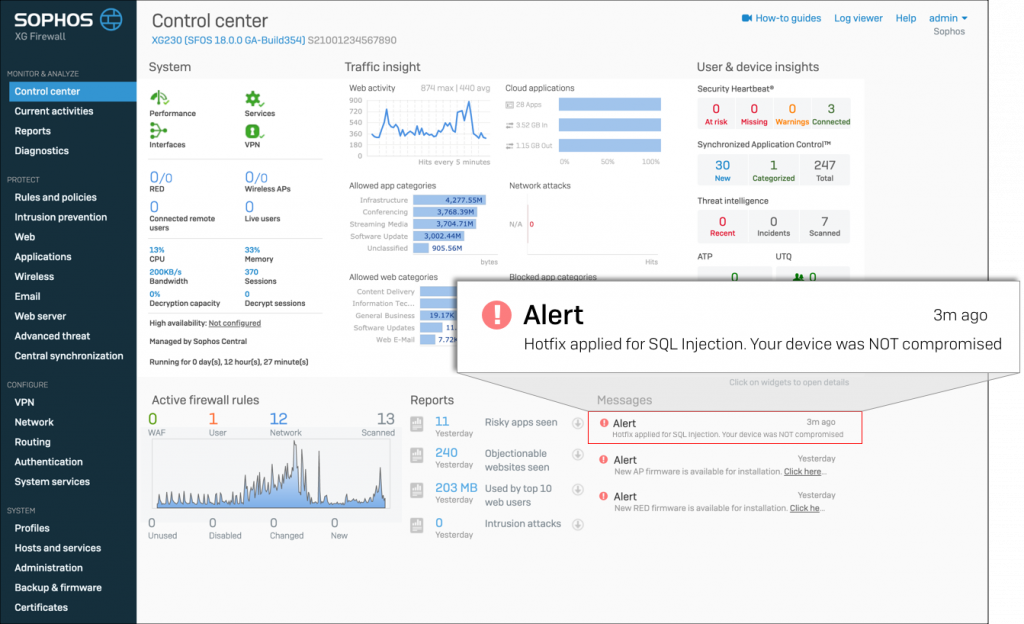

Szenario 1 (Nicht beeinträchtigt):

Hotfix für eine nicht kompromittierte Firewall

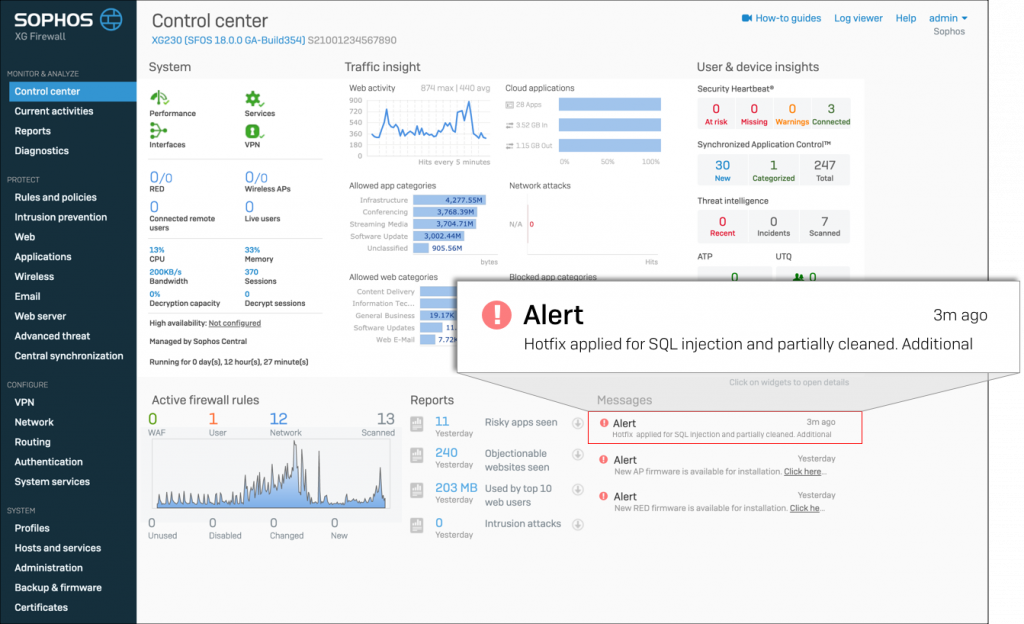

Szenario 2 (kompromittiert):

Hotfix angewandt und erfolgreich eine kompromittierte Firewall repariert

Hinweis: Wenn Sie „Automatische Installation von Hotfixes zulassen“ deaktiviert haben, finden Sie im folgenden KBA Hinweise zur Anwendung des erforderlichen Hotfixes: https://community.sophos.com/kb/en-us/135415

Müssen Kunden nach dem Aufbringen des Hotfixes etwas unternehmen?

Für nicht kompromittierte XG-Firewall-Geräte sind keine zusätzlichen Schritte erforderlich.

Für kompromittierte XG-Firewall-Geräte, die den Hotfix erhalten haben, empfehlen wir dringend die folgenden zusätzlichen Schritte, um das Problem vollständig zu beheben:

- Geräteadministrator-Konten zurücksetzen

- XG Firewall Neustarten

- Passwörter für alle lokalen Benutzerkonten zurücksetzen

- Obwohl die Kennwörter gehasht wurden, wird empfohlen, dass die Kennwörter für alle Konten zurückgesetzt werden, bei denen die XG-Anmeldeinformationen wiederverwendet wurden.

Hinweis: Die Hotfix-Warnmeldung verschwindet nicht, sobald der Hotfix angewendet wurde. Die vollständige Warnmeldung bleibt in der XG-Verwaltungsoberfläche sichtbar, auch nach erfolgreicher Anwendung des Hotfixes und selbst nach Abschluss aller zusätzlichen Abhilfeschritte.

Hinweis: Obwohl Kunden immer ihre eigenen internen Untersuchungen durchführen sollten, sind Sophos zu diesem Zeitpunkt keine weiteren Remote-Zugriffsversuche bekannt, die XG-Geräte mit den gestohlenen Zugangsdaten betreffen.

Zeitverlauf des Angriffs

| Tag und Zeit (UTC) | Aktion |

| 2020-04-22 16:00 | Angriff beginnt |

| 2020-04-22 20:29 | Sophos erhält Bericht über einen verdächtigen Feldwert in einer XG Firewall-Verwaltung interface |

| 2020-04-22 22:03 | Vorfall eskalierte an internes Cybersecurity-Team von Sophos |

| 2020-04-22 22:20 | Erste forensische Untersuchungen begonnen |

| 2020-04-22 22:44 | SophosLabs blockiert verdächtige Domänen, die in der anfänglichen Forensik gefunden wurden |

| 2020-04-23 06:30 | Sophos Forscher identifizieren Indikatoren für Angriff |

| 2020-04-23 07:52 | Analyse weist auf Angriff hin, der mehrere Kunden betrifft |

| 2020-04-23 15:47 | Sophos benachrichtigt Community über erste Abhilfemaßnahmen |

| 2020-04-23 19:39 | Ursprünglicher Angriffsvektor als SQL-Injektionsangriff identifiziert |

| 2020-04-23 21:40 | SophosLabs identifizieren und blockieren zusätzliche Domänen |

| 2020-04-24 03:00 | Telemetrie-Update für alle XG-Firewalls veröffentlicht |

| 2020-04-24 04:20 | Sophos benachrichtigt die Community über zusätzliche Abhilfemaßnahmen |

| 2020-04-24 05:00 | Sophos beginnt mit Design, Entwicklung und Testen von Hotfixes zur Eindämmung von SQL-Injektionen |

| 2020-04-25 07:00 | Sophos begann, Hotfixes für unterstützte XG-Firewalls zu veröffentlichen |

| 2020-04-25 22:00 | Sophos bestätigt den Abschluss der Hotfix-Einführung auf XG Firewall-Einheiten mit automatischer Aktualisierung enabled. |